Tak, i ja należałem do tych co włamywali się na konto swojej dziewczyny, a teraz powiem ci jak się przed tym zabezpieczyć.

Taka historia walentynkowa: dawno, dawno temu, podczas studiów na (natenczas) Akademii Ekonomicznej im. Oskara Langego we Wrocławiu, pozostawałem w szczęśliwym związku z moją pierwszą dziewczyną – W. Były wzloty, były upadki, było fajnie. Byliśmy chyba przeciętną studencką parą. O, nawet mam jakieś zdjęcie.

Tak – to skan zwykłej fotografii, aparat cyfrowy miał wtedy tylko kolega, kolegi mamy z pracy. Tzn. chwalił się, nie widziałem. Ale o perypetiach miało być. Wzloty i upadki.

Podczas jednego z tych drugich, w czasie smutnego, samotnego wieczoru, doskwierał mi mój szósty zmysł – czułem, że coś jest nie tak. By zająć głowę czym innym, zabrałem się za porządkowanie dysku, a tam… kopia zapasowa danych W. wykonana w czasie reperacji jej kompa. Obrazoburczy pomysł i przez kolejny kwadrans dramatyczna walka ze sobą i swymi zasadami. Naturalnie – po co inaczej snułbym tę opowieść – sromotnie przegrana. Reszta jest już historią – nie pamiętam co dokładnie znalazłem w archiwach GaduGadu, pamiętam tylko, że owa zawartość skłoniła mnie do wykonania telefonu do zainteresowanej bez względu na fakt, że było to gdzieś między 3 a 4 rano.

Od tego czasu powtórzyłem to chyba tylko raz, niemniej wszystko, co usłyszałem po drodze od radośnie zdradzających i rozwodzących się oraz walczących ze sobą par sprawiło, że pewnego razu, po drugim, spożywanym w towarzystwie Tadeusza porterze, oświadczyłem:

To świństwo, więcej Tadziu, to sk***stwo. Zaprawdę powiadam jednak – doświadczenie życiowe uczy, że choćbym ufał jej bez reszty, dokonam pełnej inspekcji jej komputera trzy razy: zanim się oświadczę, zanim pojadę do urzędu stanu cywilnego i zanim zaczniemy starać się o dziecko.

Tę kontrowersyjną zasadę poparłby z pewnością Fred.

Czy twoje dane są wystarczająco bezpieczne?

Tym przebiegłym wstępem postanowiłem zainspirować cię, do przyjrzenia się, jak bezpieczne są twoje dane przed tak idealistycznie nastawionym partnerem. Sam właśnie dokonałem w swoim elektronicznym życiu gruntownego sprzątania, do którego ostateczną inspiracją i znakomitym źródłem wiedzy był darmowy eBook Information Security for Journalists.

Porusza on w przystępny dla laika („for journalists” a nie „dla informatyków”) sposób, praktycznie wszystkie aspekty współczesnego elektronicznego bezpieczeństwa. Docelowy poziom zabezpieczeń dedykowany dziennikarzom śledczym bywa oczywiście upierdliwy i zupełnie niepotrzebny dla przeciętnego użytkownika. Lektura daje jednak sporo do myślenia i pozwala wybrać do swoich zastosowań przynajmniej kilka z proponowanych rozwiązań. Myślę, że każdy, niezależnie od statusu związku, może rozważyć:

Bezpieczeństwo danych – przede wszystkim dobre hasła

Kiedy zdarzyło ci się ostatnio zmienić swoje kluczowe hasła? W ilu miejscach używasz tych samych i jak długie i skomplikowane one są? Spieszę poinformować, że na tajny system pt. ImiePierwszegoPsa2015 wpadło już setki milionów innych ludzi. Dający do myślenia, cytat z w/w książki:

(…) password cracker can automatically test at least eight million passwords per second and may run for days, on many machines simultaneously. For a high-profile target, a password cracker could run on multiple machines, for months.

I łamanie zawsze zaczyna się od słów z twojego języka, dodając do nich także kombinacje cyfr i innych znaków.

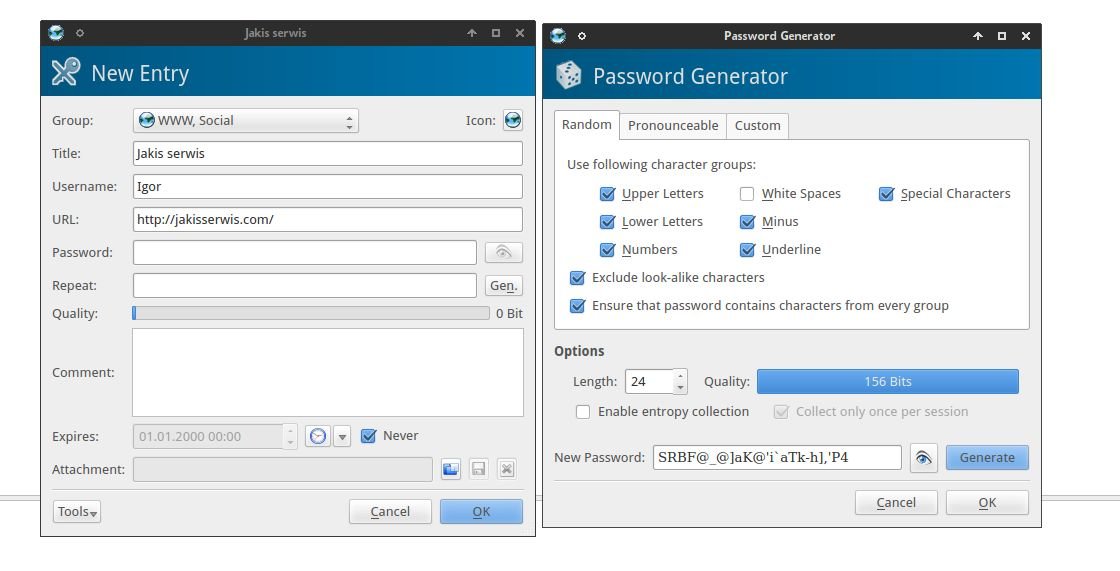

Porada numer 1: bardzo przydaje się tzw. manager haseł, czyli program, który przechowuje w silnie zaszyfrowanym pliku wszystkie nasze hasła. Najczęściej wyposażony jest też w ich generator. Klikasz „generuj hasło”, zmieniasz je w danym serwisie i zapisujesz w managerze, kopiując z niego w razie potrzeby podczas logowania.

Polecane programy: KeePassX (baza haseł przechowywana tylko na twoim komputerze), LastPass – baza danych przechowywana na serwerze, chyba lepsza i bezpieczniejsza opcja dla początkujących.

Porada numer 2: do pewnych miejsc (chociażby hasło odpowiadające za zabezpieczenie i odszyfrowane powyższej bazy haseł) po prostu trzeba wymyślić takie hasło, które będzie się dało zapamiętać. Nie używaj wtedy słów, używaj całych, znanych tylko sobie zdań. Na przykład:

Litwo, Ojczyzno moja! ty jesteś jak zdrowie; Ile cię trzeba cenić, ten tylko się dowie, Kto cię stracił

Może stać się: „LOM!tjjz;ICTC,ttsd,KCS” – pierwsze litery poszczególnych słów, co drugi wers zmiana wielkości i zachowane znaki przestankowe końca wersu. Otrzymujesz genialne hasło, które – uwierz – zacznie ci się dość prosto wpisywać już za 30-40 razem. Poziom bezpieczeństwa wart jest tej upierdliwości. Ach, no i nie wybieraj inwokacji, wybierz coś znanego tylko tobie – np. ulubione dwa zdania, wypowiadane w kółko przez profesora matematyki z liceum.

Bezpieczne dane = bezpieczne hasło + bezpieczny system

Świetne hasło nie przyda ci się na nic, jeśli można przechwycić je innym sposobem, bez wgłębiania się w szczegóły:

Komputer i system operacyjny: najlepiej Linux, ale nie oszukujmy się – mimo prostoty i elegancji – nie jest to zbyt popularny system.

na drugim miejscu jest Mac, a na ostatnim Windows. Absolutnie wszystkie powinny mieć zawsze zainstalowane najnowsze aktualizacje systemu i wszystkich programów. Pod Windows przyda się z pewnością dodatkowy firewall, antywirus i program do ochrony przed innym złośliwym oprogramowaniem – ostatnio dokonywany research sprawił, że wybrałem Avira, PrivateFirewall i Malwarebytes Anti-Malware. Nie zgadniesz – przyda się regularne ich aktualizowanie i skanowanie nimi systemu.

Przeglądarka: ostatnio, z sukcesem, wróciłem pod Firefoxa – tutaj łatwiej mi kontrolować gdzie i co udostępniam światu. Uważaj jednak na to, jakie instalujesz w przeglądarce dodatki i – oczywiście – aktualizuj ją!

Smartfon: zwykle najbardziej dziurawa część systemu. Pierwsze ważne pytanie to – czy zabezpieczasz go PINem albo patternem (ten kształt co się mazia palcem, nie wiem jak to jest po polsku), a drugie to: wiedząc o tym, że smartfony coraz częściej padają ofiarą ataków oraz zwykłych kradzieży, czy naprawdę potrzebujesz tam wszystkich tych aplikacji, włącznie z dostępem do banku czy – o zgrozo – menedżerem haseł. Odpowiedź na pierwsze winna brzmieć: tak, a na drugie: nie.

Zwinne łapki kolegi

Żadne znakomite zabezpieczenia nie zdadzą się na nic, jeśli dajesz „skorzystać na 10 minut z kompa” nowo poznanemu koledze. Od tego jest, istniejące w każdym systemie, konto gościa. Jeśli ktoś chce zadzwonić, lub napisać coś z twojego telefonu, może zrobić to w twoim towarzystwie. Lepiej być aroganckim, niż zobaczyć swoje, ukryte na zaszyfrowanym dysku, zdjęcia w skórach na okładce magazynu BDSM.

Krok dalej, czyli szyfrowanie

Jeśli nieźle radzisz sobie z tym całym kramem i chcesz zabezpieczyć się jeszcze lepiej (szczególnie w/w zdjęcia) rozważ szyfrowanie. Całego urządzenia (tablet, smartfon, MacBook za pomocą FileVault), albo poszczególnych dysków za pomocą VeraCrypt (młodsza siostra TrueCrypt). Świetną, a mało znaną usługą jest też szyfrowana w bardzo dobry sposób (mniejsza o technikalia) chmura Mega, w której wygodnie przechowasz za darmo do 50GB danych, mając bardzo dużą dawkę pewności, że bez klucza (np. 32 elementowego, losowego ciągu znaków wygenerowanego za pomocą polecanego wyżej KeePassX) nie dobierze się do nich absolutnie nikt.

Jeśli jednak z nowymi technologiami czujesz się jak dziecko we mgle – nie radzę. Zapomnisz lub zgubisz klucz i możesz pożegnać się ze wszystkimi danymi. Niedostępne bez hasła, oznacza… niedostępne bez hasła. Dla nikogo.

Kochanie, gdzie jesteś. Skarbie, czego tam szukasz?

Ostatnim, wartym rozważenia aspektem jest leżąca sobie w Internecie historia życia naszego. Pewnie używasz Google, pewnie używasz Gmaila, pewnie się nie wylogowujesz. Zajrzyj tu, tu, tu i tu. Nie masz androida? Nie martw się – przeczytaj to i zobacz, czy Twój iPhone też nie zapisuje skrzętnie ile czasu naprawdę spędzasz na siłowni. Na pewno czujesz się komfortowo ze wszystkimi wpisami, jakie tam widzisz? Dwie porady do wdrożenia na szybko:

a) wyłącz śledzenie na tej stronie

b) wyszukuj w internecie korzystając ze Startpage – wyniki dokładnie te same co z Google, ale bez śledzenia cię. Tak, mogą wyglądać dziwnie, bo nie są pod ciebie spersonalizowane, unikasz za to filter bubble.

To co, wyjdziesz za mnie? Czy potrzebujesz tydzień na zabezpieczenie zastanowienie?